A principios de marzo de 2021, un grupo de piratas informáticos expuso públicamente el nombre de usuario y la contraseña de una cuenta administrativa de un proveedor de cámaras de seguridad. Las credenciales les permitieron acceder a 150.000 sistemas de seguridad comerciales y, potencialmente, establecer ataques posteriores a otros equipos críticos. Unas semanas antes, las credenciales filtradas para el software de colaboración TeamViewer les dio a los piratas informáticos una forma de acceder a un sistema que controlaba una planta de agua de la ciudad de Florida (EE. UU.). Ajustaron remotamente los niveles de hidróxido de sodio a un nivel peligroso (se detectó el ataque y se evitó el daño).

Estos son solo algunos de los ejemplos más recientes de exploits en los que la infraestructura crítica se vio interrumpida por el acceso remoto a los sistemas de TI, incluidos algunos ataques de alto perfil en plantas de energía.

La amenaza de infracciones de seguridad cibernética también se aplica a los centros de datos físicos y está creciendo. La computación en la nube y el aumento de la automatización y el monitoreo remoto han ampliado la superficie de ataque.

¿Qué tan extendido está esto?

Entonces, ¿qué tan extendido está el problema de los activos inseguros de las instalaciones? Nuestra investigación de sistemas vulnerables en la Internet abierta sugiere que no es infrecuente.

Durante casi una década, los hackers, benévolos y malévolos, han utilizado el sitio web Shodan para buscar objetivos. En lugar de obtener resultados que son páginas web, Shodan rastrea Internet en busca de dispositivos y sistemas de control industrial (ICS) que están conectados a Internet pero expuestos.

Shodan y los sitios web de motores de búsqueda similares (BinaryEdge, Censys y otros) proporcionan un compendio de datos de escaneo de puertos (localización de puertos abiertos, que son un camino para atacar) en Internet. Los usuarios expertos identifican características interesantes sobre ciertos sistemas y se proponen obtener el mayor acceso posible. Las herramientas de automatización hacen que el proceso sea más eficiente, acelerando y también expandiendo lo que es posible para un exploit (por ejemplo, al anular las salvaguardas de inicio de sesión).

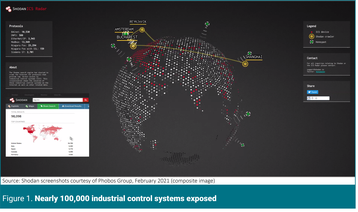

En una demostración reciente de Shodan para el Uptime Institute, la empresa de ciberseguridad Phobos Group mostró más de 98.000 ICS expuestos a nivel mundial, incluidos equipos y dispositivos de centros de datos. Phobos descubrió rápidamente el acceso a las pantallas de inicio de sesión de los sistemas de control para la mayoría de los principales proveedores de equipos de centros de datos. En la Figura 1 (como en todas las figuras), se muestran capturas de pantalla de los resultados de búsqueda agregados con detalles específicos ocultos para garantizar la privacidad.

El proceso de inicio de sesión en sí mismo puede ser muy problemático. A veces, los instaladores o los usuarios no cambian las credenciales predeterminadas proporcionadas por los fabricantes, que a menudo se pueden encontrar en línea. Durante nuestra demostración, por ejemplo, Phobos utilizó un inicio de sesión predeterminado para obtener acceso al sistema de control de las unidades de refrigeración suministradas por un proveedor de equipos de centros de datos muy utilizado. Si este ejercicio fuera realizado por un intruso genuino, podría cambiar las temperaturas de consigna y las alarmas.

Las credenciales de inicio de sesión personalizadas de los usuarios a veces se pueden obtener de una violación de datos de un servicio y luego un pirata informático puede usarlas para intentar iniciar sesión en otro servicio, un tipo de ataque cibernético conocido como relleno de credenciales. La disponibilidad de listas de credenciales ha proliferado y las herramientas automatizadas de relleno de credenciales se han vuelto más sofisticadas, utilizando bots para frustrar las protecciones tradicionales de inicio de sesión. (Las filtraciones de datos pueden ocurrir sin dejar ningún rastro en los sistemas corporativos y pueden pasar desapercibidas).

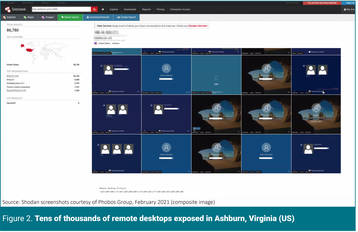

Como han demostrado las vulnerabilidades de seguridad cibernética de la infraestructura crítica en los últimos años, las interfaces del sistema de control pueden ser los objetivos principales, pero el acceso a ellas a menudo se realiza a través de otro sistema. Con la herramienta Shodan, la empresa de seguridad Phobos buscó escritorios remotos expuestos, que luego pueden proporcionar acceso a múltiples sistemas. Este método puede ser particularmente problemático si se puede acceder a un sistema de control a través de un escritorio remoto y si el usuario emplea contraseñas iguales o similares en todos los sistemas.

Hay muchos escritorios remotos expuestos en línea. Como muestra la Figura 2, en una búsqueda reciente de Shodan, más de 86.700 escritorios remotos fueron expuestos solo en la ciudad estadounidense de Ashburn, Virginia (una ciudad conocida como la capital mundial del centro de datos). Esta lista incluye un conjunto de direcciones para un proveedor de capacidad de centro de datos global (no se muestra).

La reutilización de contraseñas es una de las mayores vulnerabilidades de seguridad que introducen los humanos, pero se puede minimizar con capacitación y herramientas, y mediante autenticación multifactor cuando sea posible. También se debe evitar que los instaladores y usuarios eliminen los controles de protección con contraseña (otra vulnerabilidad que Phobos demostró). También existen herramientas de ciberseguridad para escanear continuamente los activos expuestos en línea y para proporcionar simulaciones de ataques. Los servicios que se utilizan en algunas instalaciones incluyen pruebas de penetración e inteligencia de amenazas en la infraestructura y las direcciones IP. Los enfoques de baja tecnología, como las estaciones de trabajo bloqueadas y las políticas de escritorio limpio, también ayudan a proteger la información confidencial.

La ciberseguridad de los sistemas de control del centro de datos y otros activos habilitados para el protocolo de Internet (IP) tiene varios niveles y requiere una combinación de estrategias continuas. La amenaza es real y la probabilidad de infracciones físicas, acceso no autorizado a la información y la destrucción o manipulación de datos y servicios es mayor que nunca.