Por Michael O'Neil, analista consultor en ciberseguridad en Uptime Institute

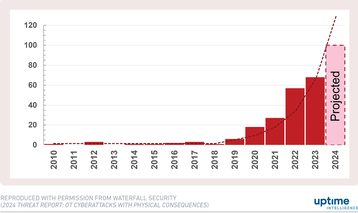

Los ciberataques a la tecnología operativa (OT) eran prácticamente desconocidos hasta hace cinco años, pero su volumen se ha duplicado desde 2009.

Esta amenaza es distinta de las vulnerabilidades centradas en TI que las medidas de ciberseguridad abordan habitualmente. El riesgo asociado con la vulneración de OT es sustancial: las fallas de energía o refrigeración pueden paralizar una instalación completa, potencialmente durante semanas o meses.

Muchas organizaciones creen que tienen sistemas OT aislados de las redes de TI, lo que los protege contra amenazas externas. Sin embargo, el término se suele utilizar incorrectamente, lo que significa que las vulnerabilidades son más difíciles de anticipar. Los administradores de centros de datos deben comprender la naturaleza de la amenaza y sus opciones de defensa para proteger sus entornos críticos.

Consecuencias físicas de los crecientes ciberataques para la OT

Los sistemas OT se utilizan en la mayoría de los entornos críticos. Automatizan la generación de energía, el tratamiento de agua y aguas residuales, las operaciones de tuberías y otros procesos industriales. A diferencia de los sistemas de TI, que están interconectados por diseño, estos sistemas funcionan de manera autónoma y están dedicados al entorno en el que se implementan.

Los OT son esenciales para la prestación de servicios del centro de datos: esto incluye las tecnologías que controlan la energía y la refrigeración y administran generadores, sistemas de alimentación ininterrumpida (UPS) y otros sistemas ambientales.

Tradicionalmente, los OT carecían de una seguridad nativa robusta y dependía de la separación de los ataques para su defensa. Sin embargo, la integración de TI y OT ha erosionado la segregación de OT de la superficie de ataque corporativa más amplia, y las fuentes de amenazas apuntan cada vez más a OT como un entorno vulnerable.

Un estudio de Waterfall Security muestra una tendencia de 15 años en los ciberataques denunciados públicamente que tuvieron consecuencias físicas en el trabajo operativo. Los datos muestran que estos ataques eran poco frecuentes antes de 2019, pero su incidencia ha aumentado considerablemente en los últimos cinco años.

Esta tendencia debería preocupar a los profesionales de los centros de datos. Las tecnologías de energía y refrigeración de OT son esenciales para las operaciones de los centros de datos. La mayoría de las organizaciones pueden restaurar un sistema de TI comprometido de manera eficaz, pero pocas (si es que hay alguna) pueden recuperarse de una interrupción importante de OT. A diferencia de los sistemas de TI, los equipos de OT no se pueden restaurar a partir de una copia de seguridad.

El espacio de aire no es hermético

Muchos operadores creen que sus sistemas OT están protegidos por brechas de aire: sistemas que están completamente aislados de las redes externas. Sin embargo, las brechas de aire verdaderas son poco frecuentes y lo han sido durante décadas.

Los proveedores y clientes reconocen desde hace tiempo que los datos de OT respaldan aplicaciones de alto valor, en particular en términos de monitoreo remoto y mantenimiento predictivo. En aplicaciones industriales a gran escala (y centros de datos), el mantenimiento predictivo puede impulsar una mejor utilización de los recursos, tiempo de actividad y confiabilidad. Los datos de sensores permiten a las empresas, por ejemplo, diagnosticar problemas potenciales, automatizar pedidos de piezas de repuesto y programar técnicos, todo lo cual ayudará a aumentar la vida útil de los equipos y reducir los costos de mantenimiento y las preocupaciones por la disponibilidad.

En los centros de datos, estas capacidades de detección suelen estar “integradas” en los acuerdos de garantía y mantenimiento. Sin embargo, los datos necesarios para impulsar los sistemas de mantenimiento predictivo de TI provienen de los sistemas OT, y esto significa que los datos necesitan una ruta desde el equipo OT hasta una red de TI. En la mayoría de los casos, la ruta de datos está diseñada para funcionar en una dirección, desde el entorno OT hasta la aplicación de TI.

De hecho, la encuesta sobre seguridad de centros de datos de 2023 de Uptime Institute reveló que casi la mitad de los operadores que utilizan seis sistemas OT críticos (incluidos SAI, generadores, sistemas contra incendios, sistemas de gestión eléctrica, control de refrigeración y seguridad física/control de acceso) han habilitado la monitorización remota. Sin embargo, solo el 12 por ciento de este grupo ha habilitado el control remoto de estos sistemas, lo que requiere una ruta que conduzca desde TI hasta el entorno OT.

El control remoto tiene ventajas operativas, pero aumenta el riesgo de seguridad. Las rutas desde OT a TI permiten un uso beneficioso de los datos de OT, pero también abren la posibilidad de que un intruso siga la misma ruta de regreso para atacar entornos OT vulnerables. Una ruta bidireccional expone OT al tráfico de TI (y, potencialmente, a atacantes de TI) por diseño. Un verdadero espacio de aire (un entorno OT que no está conectado de ninguna manera a las aplicaciones de TI) está mejor protegido que cualquiera de estas alternativas, pero no admitirá aplicaciones de TI que requieran datos OT.

Defensa en profundidad: ¿Una posible solución?

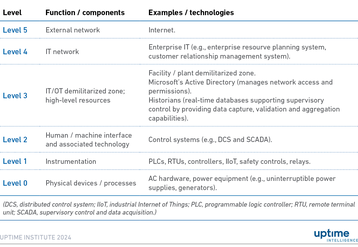

Muchas organizaciones utilizan el modelo de Purdue como marco para proteger los equipos de OT. El modelo de Purdue divide el entorno operativo general en seis capas. El equipo de OT físico (mecánico) es el nivel 0. El nivel 1 se refiere a la instrumentación conectada directamente al equipo de nivel 0. Los sistemas de nivel 2 administran los dispositivos de nivel 1. La integración de TI/OT es una función principal en el nivel 3, mientras que los niveles 4 y 5 se refieren a las redes de TI, incluidos los sistemas de TI como los sistemas de planificación de recursos empresariales que impulsan el mantenimiento predictivo. La ciberseguridad generalmente se centra en los niveles superiores del modelo; los entornos de OT de nivel inferior generalmente carecen de las características de seguridad que se encuentran en los sistemas de TI.

Desafíos del movimiento lateral y vertical

Cuando las organizaciones informan que los equipos de OT están aislados, generalmente significan que los firewalls entre las diferentes capas están configurados para permitir la comunicación solo entre capas adyacentes. Esto evita que un intruso se mueva de las capas superiores (TI) a los niveles inferiores (OT). Sin embargo, los datos deben moverse verticalmente desde el equipo físico a las aplicaciones de TI a través de las capas; de lo contrario, las aplicaciones de TI no recibirían la información requerida de OT. Si hay rutas verticales a través del modelo, un adversario podría "desviar" un ataque de una capa a la siguiente.

Este no es el tipo de amenaza que la mayoría de las organizaciones de seguridad informática esperan. Las estrategias cibernéticas empresariales buscan formas de reducir el impacto de una vulneración limitando el movimiento lateral (la capacidad de un adversario de pasar de un sistema informático a otro, como de un dispositivo terminal comprometido a un servidor o aplicación) en la red corporativa. La empresa busca, responde y repara los sistemas y redes comprometidos.

Las redes OT también emplean los principios de detección, respuesta y recuperación de ataques. Sin embargo, la prioridad de OT es prevenir el movimiento vertical y evitar amenazas que puedan penetrar la brecha entre TI y OT.

Consideraciones clave de defensa

Los administradores de centros de datos deben establecer múltiples capas de defensa de OT en el centro de datos. Los principios clave incluyen:

- Defensa de los conductos. Los ataques se propagan desde el entorno de TI a través del modelo de Purdue mediante conexiones entre niveles. Los cortafuegos programables son puntos de falla potenciales. Las instalaciones críticas utilizan soluciones de ingeniería de redes, como redes unidireccionales y/o puertas de enlace, para evitar el movimiento vertical.

- Mantenimiento de la protección cibernética, mecánica y física. Una estrategia de seguridad de OT en un centro de datos combina capacidades de “detección, respuesta y recuperación”, controles mecánicos (por ejemplo, reguladores que limitan la velocidad del compresor de aire acondicionado o que responden a la temperatura o la vibración) y vigilancia de seguridad física.

- Prevención de vulneraciones de OT. El término air gapping se utiliza para describir enfoques que pueden no ser eficaces para prevenir vulneraciones de OT. Los administradores de centros de datos deben asegurarse de que las medidas defensivas protejan los sistemas de OT de los centros de datos de interrupciones que podrían paralizar toda una instalación.

- Evaluar el costo real de la integración de TI y OT. Los modelos de negocio para aplicaciones que dependen de datos de OT generalmente prevén una reducción del tiempo de inactividad por mantenimiento. Sin embargo, el lado de los costos debe extenderse a los gastos asociados con la protección de OT.